آموزش نحوه پیکربندی OPEN VPN در میکروتیک

در این مطلب میخواهیم در رابطه با نحوه پیکربندی OPEN VPN در روتر OS میکروتیک صحبت کنیم. در واقع OPEN VPN یک نرم افزار اوپن سورس تجاری است که امکان پیاده سازی VPN به صورت نقطه به نقطه و یا سایت به سایت را برای کاربران مهیا میکند. در این نرم افزار همچنین امکان انتقال اطلاعات در دو بستر TCP و UDP وجود دارد. تا پایان مطلب کانفیگ OPEN VPN با ما همراه باشید.

مراحل پیکربندی OPEN VPN در میکروتیک

1-در مرحله اول باید برای کلاینتها OPEN VPN یک IP POOl ایجاد کنیم. برای این کار مسیر زیر را دنبال کنید. در ابتدا از طریق وینباکس وارد تنظیمات روتر خود شوید:

- به طور مثال من دامنه 172.16.100.100-172.16.100.150 را دریافت کردم.

- این آدرس IP به مشتریان OPEN VPN و روترهای میکروتیک اختصاص داده میشود.

مطابق شکل زیر:

2- در این مرحله باید یک پروفایل OPEN VPN ایجاد کنید. برای این کار مراحل زیر را طبق دستور انجام دهید.

- در فیلد Name اسم open-vpn-profile را وارد کنید.

- Local Address یا آدرس محلی 10.34.100.1 همان دروازه Address Pool است. که برای open-vpn-pool ایجاد کردیم.

- در این مرحله Remote Address را از منوی کشویی open-vpn-pool انتخاب کنید.

مطابق تصویر زیر:

ایجاد گواهی برای کاربر و سرور OPEN VPN

3- حالا باید یک نام کاربری و رمز عبور مخفی برای کاربر ایجاد کنیم. برای این کار طبق مراحل گفته شده عمل کنید.

- نام کاربری و رمز عبور را وارد کنید.

- برای قسمت سرویس نام OVPN را انتخاب میکنیم.

- Profile را از منوی کشویی open-vpn-profile که از قبل ایجاد کردهایم انتخاب میکنیم.

4- در این مرحله باید گواهی نامههایی برای سرور و کاربران از راه دور ایجاد کنید. برای ایجاد آنها طبق روش زیر عمل کنید.

- در تب General در فیلد Name نام وارد شده Ca برای صدور گواهی میباشد.

- برای کادر common Name همان اسم را تکرار میکنیم.

- این نام رایج، تاریخ اعتبار 3650 به مدت 10 سال است که تنظیم میکنیم.

در ادامه بر روی تب Key Usage کلیک کنید.

- اینک مطابق تصویر تیک گزینههای Key cert. sign و crl sign را بزنید.

- در پنجره Sign در فیلد کشویی Certificate طبق تصویر Ca را انتخاب کنید.

- حالا در فیلد CA CRL Host آی.پی 127.0.01 را وارد کنید.

ایجاد گواهی برای OPEN VPN Server

اکنون باید برای سرور OPEN VPN یک گواهی ایجاد کنید. دو مرتبه بر روی تب General بروید.

- این بار در قسمت Name نام open vpn server را وارد کنید.

- در کادر Comman VPN نیز open vpn server را قرار دهید. سپس بعد بر روی گزینه Export کلیک کنید.

- در فیلد Days Valid نیز 3650 را وارد کنید.

بیشتر بدانید:

ایجاد گواهی برای OPEN VPN Server

طبق روال قبل بر روی Key Usage کلیک کنید.

- تیک سه کلید digital signature،key enciphement و tls server را فعال کنید.

با کلیک بر روی Sign یک صفحه برایتان باز میشود.

- روی start کلیک کنید و در کادر ورودی Progress کلمه Done را وارد کنید.

ایجاد گواهی برای کاربر راه دور

- در مرحله اول طبق روال باید یک نام کاربری در فیلد Name ایجاد کنید.

- در کادر ورودی Comman Name همان نام کاربری که انتخاب کرده بودید را قرار دهید.

- در قسمت Days Valid نیز 3650 را انتخاب کنید.

- در آخر نیز بر روی دکمه OKکلیک کنید.

- در تب Key Usage سه مورد digital signature ، key enciphement و tls client را تیک بزنید.

- در نهایت بر روی گزینههای Apply کلیک کنید.

- حالا در فیلد کشویی CA گزینه ca را انتخاب کنید.

- و بعد بر روی دکمه Start کلیک کنید.

- در این مرحله باید در قسمت Progrees گزینه done را قرار دهید.

- در آخر بر روی دکمه Close کلیک کنید.

سپس در پنجره New Certificate بر روی دکمه Export کلیک کنید.

- در پنجره باز شده در فیلد Export Passphrase یک رمز به دلخواه قرار دهید.

اکنون فایلهایی را که صادر کرده اید در تب Files بررسی کنید. برای این کار مراحل زیر را دنبال کنید.

- در منوی آیتم بر روی گزینه Files کلیک کنید.

- در این جا سه فایل وجود دارد یکی برای CA و دو فایل برای کاربر راه دور

اکنون سرور openvpn را طبق دستور زیر فعال کنید

- سپس روی سرور OVPN کلیک کنید.

- گزینه Enabled را بررسی کنیدو گزینه Enable را علامت بزنید.

- گواهی که برای سرور Openvpn ایجاد کرده اید را انتخاب کنید.

- Notepad خود را باز کنید یک فایل با پسوند ovpn به عنوان مثال gkhan.ovpn از مطالب زیر کپی کنید و بر اساس نیاز خود تغییر دهید.

client

dev tun

proto tcp

remote X.X.X.X 1194 #X.X.X.X replace with your public IP Address

resolv-retry infinite

nobind

persist-key

persist-tun

tls-client

remote-cert-tls server

ca cert_export_ca.crt #Change the name certificates you exported for CA

cert cert_export_gkhan.crt #Change the name certificates you exported For Remote user

key cert_export_gkhan.key #Change the name key you exported For Remote user

cipher AES-128-CBC

auth SHA1

pull

auth-user-pass

verb 3

route 192.168.10.0 255.255.255.0 # Publish your Network which you want to make reachable

route 192.168.20.0 255.255.255.0 # Behind the Mikrotik Router

حالا ذخیره کنید و ببندید. تمام فایل های گواهی و فایل پیکربندی را کنار هم قرار دهید و وارد پوشه شوید.

در نهایت کلاینت OpenVpn را با نمایه ای که ایجاد کرده اید وصل کنید.

مقالات مرتبط:

نمای کلی ویندوز ۱۱

-

منتشر شده در

فتانه میرزایی

- ۰ نظرات

کلمات کاربردی در شبکه

-

منتشر شده در

فتانه میرزایی

- ۰ نظرات

مشکلات رایج ویندوز ۱۱

-

منتشر شده در

فتانه میرزایی

- ۰ نظرات

آموزش اینترنتدار کردن hAP AX2

-

منتشر شده در

فتانه میرزایی

- ۰ نظرات

آموزش کانفیگ hAP ac3+VPN

-

منتشر شده در

فتانه میرزایی

- ۰ نظرات

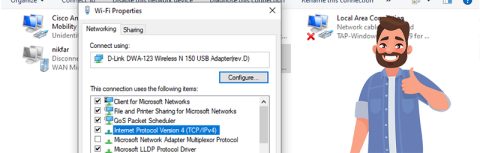

تنظیمات Internet Connection Sharing در windows 10

-

منتشر شده در

زهرا نیک فر

- ۰ نظرات

نحوه راه اندازی VPN در میکروتیک

آموزش شبکه کردن دو لپتاپ با کابل و بیسیم

-

منتشر شده در

زهرا نیک فر

- ۰ نظرات

مزایای ویندوز سرور windows server 2012

-

منتشر شده در

زهرا نیک فر

- ۰ نظرات

فیلم آموزش اینترنت دارکردن روتر میکروتیک

-

منتشر شده در

زهرا نیک فر

- ۰ نظرات